2017年1月16日

ヤバいサイバー関連ニュース:友だちに感染、ボーイング機を再起動、認証不要のセキュリティホールなど

皆さんこんにちは!

今回は、「ヤバいサイバー関連ニュース」シリーズの続報だ。このシリーズでは、デジタル世界における恐ろしいほど脆弱で、ぞっとする事例の最新情報をお届けしている。

前回の「ヤバいサイバー関連ニュース」以降、皆さんに報告しなければならない事例がかなりたまっている。それもそのはず、以前は山あいにちょろちょろと流れるせせらぎ程度だったのが、本格的にナイアガラの滝レベルにまでなってしまったのだ。そして流れはますます速さを増す一方だ…

長年サイバー防御に携わっている者として、こう断言できる。かつて、世界を揺るがす大事件が起きると、半年ほどは、その話題でもちきりだった。今では、次から次へと流れてくるニュースは、産卵期のサケの様相を呈している。多すぎるのだ!あまりにも多いので「デジタル世界でDDoSが多発」と言い終える前にニュースの鮮度が落ち、伝える価値がほぼなくなってしまう。「この前、巨大企業Xがハッキングされて、ごっそり盗まれたらしい。ボスのハムスターもドローンで持って行かれたんだって!」…

とにかく、意識サイバー事件の流れが急速に増えつつある以上、ここで紹介する事例の数も多くなる。前回までは1回の投稿で3件か4件紹介していたが、今回は7件だ!

さて、ポップコーン、またはコーヒー、またはビールの用意はいいだろうか?では始めよう…

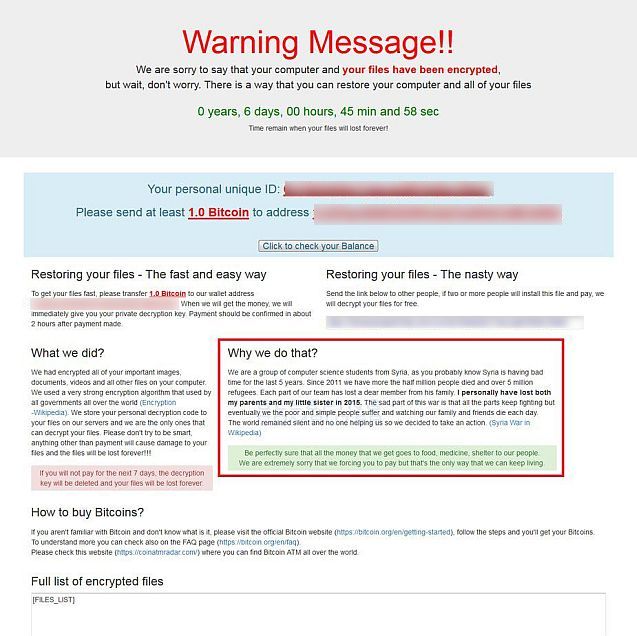

1)友だちを感染させて、自分のファイルを無料でロック解除してもらおう

サイバー犯罪者が違法な活動を「ビジネス」として営むようになって久しい。さらに最近は、合法のビジネスに似た新しいやり方を始めているという。「パートナーカンファレンス」を開催して関係者を集め、協力関係や戦略について話し合うのだ。きっとマーケティングやマネジメントの教科書だって読んでいるに違いない。とはいえ、もっともなことではある。ビジネスを築きあげるには、製品、サービス、改良、組織構造、チャネル、その他さまざまなことを考えるものだ。

だからこの新しいやり方が登場したのも、当然の帰結なのだろう。誰かがランサムウェアの新しい市場拡大ツールを考案する。「あなたが感染したこのマルウェアを、お知り合いの方2人に感染させてくだされば、あなたのファイルを開く鍵を無料で差し上げます!」なんとも親切なことだ。

こうしたランサムウェアの被害に遭った人は、あれこれ思いを巡らせることになるだろう。「クリックしてはいけないものをクリックしたか、開いてはいけないものを開いてしまったのだろうか?自分のセキュリティ対策が不十分だったのか?それとも、誰か友だち悪いやつのせいなのか?」

ありがたいことに、このランサムウェアは実世界で出現したわけではない(少なくとも事例は確認されていない)。今のところ、ダークウェブの暗い海の底で見つかったリサーチプロジェクトにすぎない。

2)ハッカーをヘッドハンティングするツール

あらゆる組織にとって重要な問題、それは、いかにして適切な人材を見つけ、意欲的に業務に取り組んでもらうかだ。最近のビジネストレンドを踏まえ、トルコのDDoS攻撃の首謀者が、DDoS攻撃用のゲーミフィケーションプラットフォームを作り、ポイント争奪で参加者同士を競わせている。獲得したポイントは、後でハッカーツールやクリック数水増しソフトウェアなどと交換できるという。

このプラットフォームは、DDoS攻撃の標的としてPKKやメルケル独首相といったいわゆる「トルコの敵」を提案するなど、愛国心にあふれている。参加者はダークウェブの地下フォーラムに登録する。当然ながら、政治的動機を持つクラウドソーシング型DDoS攻撃はこれまでも起きていた。しかし、気鋭のハッカーたちは、参加者のモチベーション向上の仕組みを備えた便利なプラットフォームへと活動の場を移しつつある。このような仕組みを考案したのはMBAを取得しているような人物ではないか、と私は想像している…

3)Shamoonの再来、サイバー攻撃の首謀者特定の難しさ

先ごろ報じられたところによると、サウジアラビアの中央銀行ほか多数の公的機関や組織に対し、例の悪質なデータ消去型マルウェア「Shamoon」を利用した攻撃が仕掛けられた。サウジアラビアの民間航空会社は、数日にわたり運行停止に陥ったようだ(空港は閉鎖されなかったが)。

このマルウェアは過去にもサウジアラビアで問題を起こしているが、経緯を簡単におさらいしよう。2012年、どこかのサイバー悪党どもが、このマルウェアを利用して、同国世界最大の石油会社であるサウジアラムコのデータをバックアップも含めてすべて消去した。同社に生じた損害が莫大なものになったことは想像に難くない。それから再び4年後に、同じサウジアラビアでこの事件だ。今回も、攻撃の黒幕はイランではないかという臆測がささやかれている。

しかしながら、臆測でならどんな国でも名指しできる。何の裏付けもないのだから。高度な攻撃であれ、ごく初歩的なレベルの攻撃であれ、すべてではないにしても、ほとんどのサイバー攻撃では、誰が黒幕なのか100%確実な証拠があることはめったにない。このサウジアラビアへの攻撃については、証拠は一切なく、推測の域を出ない。もちろん、実際には証拠があるのかもしれないが、そうだとしたら何らかの理由で公開されていないということだ。

Sony Picturesに対する攻撃についても同じことが言える。北朝鮮が黒幕だという「公式」見解を誰もが信じているわけではないし、真面目に考えられた別の説もいくつかある。今回もまったく同じだ。今のところ、今回のShamoon攻撃の黒幕がイランであるという話を誰もが信じているわけではない。たとえば、ある中東のメディアは、イスラエルが黒幕ではないかという説を紹介している。目的はイランとサウジアラビアの関係を悪化させることで、それはイランの利益にはならないがイスラエルの利益にはなる、というのだ。実に興味深いスパイ小説のような話だが、真の首謀者が突き止められることは、この先もないのかもしれない。

首謀者特定。一種魅力的な言葉であり、サイバーセキュリティの世界では非常に重要な言葉だ。サイバー攻撃の首謀者、すなわち本当は誰が糸を引いているのかを正確に特定することはきわめて難しい。攻撃の後に残される証拠は不十分であるのが常で、しかも比較的偽装が容易だ。つまり、首謀者を特定するには、推測するしかないということになる。確実な証拠は何もない。これこそまさに、誰が黒幕なのかの可能性があるのか、我々が決して名指ししない理由だ。もちろん、スクープが欲しいジャーナリストには受け入れてもらえない考え方だろうが、しごく当然なことだ。100%の確証が得られれば我々も首謀者を挙げるが、100%の確証が得られたことは一度もない。

以降は、主にハードウェアに関係する怖いサイバー関連ニュースだ…

4)再起動を忘れずに…PCだけじゃくボーイング機も!

PCを何週間も再起動しなかったらどうなるか?お決まりの答えは「遅くなる」。では、ボーイング787 Dreamlinerを再起動しなかったらどうなるか?なんと、短時間ではあるが制御不能になる恐れがあることが判明した!そのため米連邦航空局は現在、すべてのDreamlinerを3週間に1度再起動することを義務付けている。「電源オンの状態が22日間続くと、787型機の3つの飛行制御モジュールが同時にリセットされる可能性があり…操縦士がDreamlinerを制御できなくなる恐れがある」という。

この型の飛行機には私も乗ったことがあるが、安全に着陸できたので、きちんと期限内に再起動されていたのだろう。

コンピューターの魔法が従来の機械的技法に取って代わる様は興味深い。かつては、たとえば壊れた自動車に対する応急処置といえば、機械関連の処置だった。液体類の残量を点検し、必要に応じて注ぎ足し、緩んでいる可能性のある部品をきっちり締める。近ごろは、「電源を一旦オフにしてからオンにし、再起動する」というのが物を(飛行機までも!)直す方法だ。それがサイバー世界と物理世界が重なり合った新しい現実だ。多くの人々の物理的な安全が、コンピューターの安定性にかかっているという現実。ううむ。諸君、果敢なる新世界へようこそ!

5)ドイツの溶鉱炉にサイバー攻撃

この種のニュースはあまりにも頻繁に起きるため、回を追うごとに真剣に受け止められなくなっているのは悲しいことだ。Winntiグループのハッカーが、ドイツの鉄鋼大手ThyssenKruppをハッキングしてエンジニアリング部門の秘密情報を盗んだ。「ハッキングされた企業」の長いリストにまた1社、大企業が加わったというわけだ。「これが最初ではないし、最後でもないだろうから、それほど大騒ぎすることではない」と読者はため息をつくだろう。しかし!…

大騒ぎするようなことなのだ。工業系大手企業の秘密情報が盗まれ始めたら、警戒すべきだ。同じ手口で、さらにダメージの大きいサイバー攻撃の準備が進められている可能性があるからだ。

さらに、2015年に大規模溶鉱炉がハッキングされて被害が発生しており、企業の名は伏せられていたが、それがこの事件のことだったのではないかという噂がメディアを飛び交った。ThyssenKruppは否定している。今後、この事件の詳細が公開されるのかどうかわからない。ただ、実際に起こったことについて言えるのは、きわめて深刻なサイバー攻撃だったということだ。実際、今回の攻撃では物理的な損害が確認されている。そして、心配すべきは溶鉱炉の運用事業者だけではない…

6)思ったほどスマートではないメーター

これもハードウェアとその脆弱性についての事例だ。太陽光パネルのメーカーが、電力メーターのパッチをリリースした。パッチを適用しないと、サイバー悪党どもがシステムを乗っ取り、不正に操作する恐れがあるという。たとえば、供給されたエネルギーに関する不正確なデータをネットワーク全体に送信する、などだ。しかも(もちろんこの時代のことだ)、太陽光パネルがボットネットに組み込まれ、DDoS攻撃に加担する恐れもある。「太陽光パネルがセキュリティカメラにDDoS攻撃、カメラは家庭用ルーターから反撃」などという筋書きが、日ごとにじりじりと現実に近づいている…

ところで、どういう脆弱性だったのかというと、全デバイスの既定の管理パスワードが同じだったのだ。しかも、この太陽光パネルの使用手順説明動画をYouTubeで見ればパスワードが判明する。実にスマートだ。

アップデートプログラムを実行した後は電力メーターの再起動をお忘れなく!

7)危ういモノのインターネットの事例がまた1つ:今回はとにかく馬鹿げている

悲しくも名高いMiraiボットネットの物語は、史上最強のDDoS攻撃という称号を得た後もなお続いている。Miraiの特に顕著な特徴は、PC、サーバー、タブレットなどには感染しないことだ。コンピューター界のこの分野には、わずかな興味すら持っていない。まるで先見性のあるスタートアップのようだ。新たに現実になりつつある分野を目指している。Miraiが目指す未来は、IoT(モノのインターネット)だ。

直近のMirai事件では、Deutsche Telekomのルーターが「文鎮化」され、100万人近くの顧客が一時的にインターネットを使えない状態になった。その後、英国の利用者約10万人にも同じことが起きた。このワームはインターネットに接続されたWANポートを利用しており、このポートを通じて、なんとログイン名もパスワードも入力せずにデバイスを遠隔操作できるという!世界中でどれほどの数の機種が影響を受けたのだろう?うむ。控えめに言っても、かなりの数に及ぶだろう。夢ではないかと自分で自分をつねってみたくなる。一体どうしてそんなことが可能なのか?まったく認証なし???おなじみの「12345678」というパスワードさえ要らないとは!!!

このように情けないほどセキュリティ対策がお粗末なされていない話に、あなたは考えるだろう。こうした大きな穴を全部ふさぐのに、どれほどの労力がかかるのだろうか?さらにこうも考える…だが、他にももっと目立たない穴、もっと小さい穴、隠れた穴、隠された穴があり、そちらも重要度では勝るとも劣らない。こうした穴を全部ふさぐのにどれほどの労力がかかるのだろうか?手短に答えよう。「たくさん」だ。そこで、ついでながら、読者の中にこれから将来の進路を決めようという人がいたら、サイバーセキュリティ業界をお勧めする。ここなら食いっぱぐれることはない(笑)

さて、2016年のヤバいサイバー関連ニュースは以上。楽しんで、というかむしろ、気を引き締めていただけたら幸いだ。怖いニュースで皆さんを震え上がらせたいわけではないが、そうは言っても…誰かがやらなければならない仕事だ。

今後も乞うご期待。2017年もヤバいサイバー関連ニュースシリーズは続く…