2016年6月1日

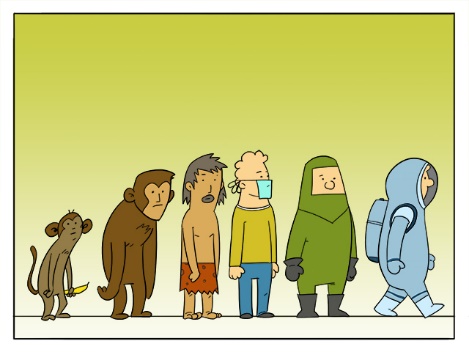

ITセキュリティの進化論パート1:適応か、死か

「生き残る種とは、最も強いものではない。最もよく適応したものである。」

– チャールズ・ダーウィン

「ITセキュリティの未来」は好きなトピックなのだが、このテーマについての考えをしばらくブログに記していない。その分の埋め合わせをしようと思う。あまり脇道に逸れないようにするつもりだが、長文を覚悟してほしい。最新の情報セキュリティ技術、市場、トレンドに加えて、さまざまな事実や考察を紹介する。では、ポップコーンを片手に…始めよう…

ここでは理想のITセキュリティについて書く。また、セキュリティ業界がその理想に向かってどう進んでいるか(そして進化の道のりで何が起きているか)、そういったことをダーウィンの進化論でどのように説明できるか、について考える。自然淘汰の結果繁栄する種と、道半ばで脱落する種については、後年の古生物学者の研究に任せるとしよう。おっと、共生関係とは、寄生生物とは、といったテーマもだ。

まずは定義をはっきりさせておこう…

不完全な世界におけるほぼ完璧

完璧な保護、すなわち100%のセキュリティなどあり得ない。ITセキュリティ業界はもちろん、可能な限り最高の保護システムを開発するというプロセスにおいて、完璧を目指すことができるし、そうすべきではあるが、100%にほんの少し近づくだけで、コストが急激に膨れあがる。上昇幅は非常に大きく、保護のためのコストが、攻撃が成功した最悪の状況で生じる被害額を上回るほどだ。

したがって、現実的な(達成可能な)理想の保護は、(標的となり得る者の立場では)次のように定義するのが妥当だろう。理想の保護とは、システムをハッキングするためのコストが、生じ得る被害額を上回るものである。または、別の視点から見ればこうなる。理想の保護とは、攻撃を成功させるためのコストが、(サイバー犯罪者などによって)得られる利益を上回るものである。

もちろん、攻撃のコストが莫大な金額になっても、攻撃者にとって問題にならない場合もある。たとえば国家が支援するサイバー部隊などだ。だからといって、諦める理由にはならないが。

では、現実的な(達成可能な)理想の(最大限の)保護が可能なセキュリティシステムは、どうやって開発すればよいのか?

Modern defenders vs traditional: think about adversaries not incidents, by @johnlatwc #TheSAS2016 pic.twitter.com/gss5MITuO1

— Eugene Kaspersky (@e_kaspersky) February 8, 2016

ITの適者生存 – 理論

進化論の基本原則の1つに、遺伝的変異がある。遺伝子の組み替えや突然変異といった未知の原因で、生物が新たな特徴を得ることだ。時間が経つにつれて、新たな特徴に恵まれた種(適者)が増殖し、恵まれなかった種は取り残され、やがて絶滅する。北極圏のクマが白くてカムチャツカのクマが茶色なのは、これが理由だ。

同じようなことがITセキュリティでも起きる。サイバー犯罪者は常にコンピューターシステムの新しい脆弱性を探し、新たな攻撃手法を考案して、そのコンピューターシステムを所有・利用する個人または企業からデータや金銭を盗もうとしている。

最も賢く動きの速いサイバー犯罪者グループ(適者)が、地下世界で支持者を得て、サイバー空間の地下王国の頂点に君臨し、犯罪ノウハウの「特許料」で多額の利益を得るというわけだ。そのグループはさらに強大なものへと進化するが、他のグループは消えていく。ダーウィンの生物に関する進化論との違いは、変化のスピードだけだ。脅威の多くの世代が、何千年という単位ではなく、ほんの数か月という期間で進化する。

理想の(最大限の)保護を実現する優れたセキュリティシステムを生み出すには、開発のごく初期の段階から、考えられる限り最悪の状況における最も厄介な事態を想定しなければならない。あまりにひどすぎて、実際にはとても起こり得ない(少なくともそう願いたい)と思えるような状況だ。こうした破滅的な攻撃シナリオを念頭にセキュリティソリューションを開発すれば、2つの重要事項をクリアできる。危険な楽観主義と最善に対する期待を押さえ込める。また、最悪の状況を最初から意識していれば、問題を認識できるだけでなく、その規模を把握して、対処のための最適な戦略を練ることができる。自分の弱点を知った者は、もはや狩られる側ではなく狩る側なのだ。

確かにとても魅力的で論理的な理論ではあるが、そもそも実践できるのだろうか?サイバー犯罪者の一歩先を行き、次の一手を読むには、どうすればよいのか?

適応せよ、さもなくば死あるのみ

不確かなことが多い環境への対処としては、行動の適応モデルを考案するのが賢明だ。まずは、限られた量の確定データ(ないことも多い)と、膨大な数の仮説に基づいて、支配的な状況/環境を分析するという行動から始める。「分析 – 対処 – 結果」のサイクルを繰り返すたびに曖昧さが少なくなっていき、行動や成果などビジネスにおいて重要な要素の合理性が増すことになる。

当社がこうした適応モデルをITセキュリティに導入したのは2013年のことだ。翌年には、このアプローチが「適応型セキュリティアーキテクチャ」というGartnerのビジョンと合致していることがわかった。このアーキテクチャの基本は、サイバー攻撃に関する4つの基本分野、すなわち「予防」「検知」「遡及」「予測」のツールを循環的に適用することにある。こうしたモデルを採用すれば、サイバー攻撃のライフサイクルに対応する最適な保護を生み出すことができる。内部と外部の状況の変化に自ら素早く適応できるモデルだ。

出典: 『Designing an Adaptive Security Architecture for Protection from Advanced Attacks, Gartner (February 2014)』 (高度な攻撃を防ぐ適応型セキュリティアーキテクチャの設計、Gartner、2014年2月)

適応型セキュリティアーキテクチャはもう数年前から、当社の製品戦略の基盤となっている。最初のころは相当な産みの苦しみを味わったが、耐え抜いた。法人顧客のネットワークの保護を強化し、関連するセキュリティ問題を解決するには、これが正しいアプローチだとわかっていたからだ。あまり時間は経っていないが、計画の実施に向けてすでに大きく前進した。

ヒューストン、応答せよ、問題が発生した

では、実際に適応型セキュリティアーキテクチャをエンタープライズ環境に適用するに当たって、進捗はどうなっているのか?

包み隠さず正直に答えよう。あまり進んでいない。

まず、途切れることのない適応型セキュリティのサイクルを生み出すのに必要な要素を、すべて考案できるベンダーはほとんどない。いくつもあるパズルのピースは、それぞれの相性があまり良くなく、組み合わせて1つの中央制御システムにするのは、いっそう困難だ。

また、顧客企業はサイクル内の特定分野(主に予防)にだけ力を入れており、他の分野の重要性や、全体としての複雑さを理解していない傾向にある。こうした顧客企業の誤解をさらに深めているのが一部のセキュリティベンダーで、あらゆるサイバー脅威を退ける魔法の万能薬を開発した、などと発表している。

結局のところ、セキュリティに幻想を抱いては、最新のインシデントの後に右往左往し、「緊急事態 – インデント – 分類」という悪循環に陥って、ビジネスに常につきまとう脅威によってITセキュリティのコストが膨らみ(効果は上がらない)、ITシステムの価値が下がってしまう。

進化論において、変化とは生物学的発達を促す原動力の1つだ。変化はITセキュリティの原動力でもある。犯罪者の先を行くべく技術を進歩させ、パラダイムシフトが必要なら起こしてくれる。そのパラダイムシフトが進行中だ。ITセキュリティ業界と顧客企業の両方が、問題を認識(必要な「第一歩」)しつつあり、正しい道を進んでいる。以下では、この極めて重要な必須の変化に対して、Kaspersky Labがとっているアプローチを紹介する。

燃料噴射、そしてターボチャージの時

当社はまず、このモデルのすべての分野で競争力を強化するため、さまざまなサービスを立ち上げた。現在のポートフォリオに含まれるものには、あらゆるレベルの人員のトレーニング、脅威インテリジェンス情報、侵入テスト、インシデント分析とその後の整理に関する提案などがあり、「予防、検知、遡及、予測」という完全なサイクルを実現するサービスが他にもまだまだある。

製品の観点で見ると、以前からの強みだった「予防」分野を補強するために、標的型攻撃を防ぐ「検知」分野のソリューションKaspersky Anti Targeted Attack Platformを開発し、これをSIEMシステムと統合できるようにしている。また、十分に機能するEDR(Endpoint Detection and Response:エンドポイント検知/対応)ソリューションを間もなく発表する。ネットワーク内のすべてのマシンからさまざまなイベントを収集し、「全体像」にまとめ上げるソリューションだ。

というわけで、適応型セキュリティアーキテクチャの形成と継続的なサポートに向けて、さまざまな分野の製品とサービスを近々提供する。最大の特長は、超高感度の脅威分析システムだ。ネットワークとノードの隅々まで張り巡らされたセンサーによって、これまでの数倍のデータを利用できるようになり、情報に基づいた意思決定に役立てることができる。これを当社の人間と機械ベースの専門技能に組み合わせれば、複雑な標的型攻撃との戦いにおいて、極めて大きな成果をあげられることだろう。

要するに、顧客企業はこうしたシステムの導入を検討するに当たって、小難しいところまで首を突っ込む必要はない(そうしない方がいい)。ダーウィンの理論に従って 各社の特性、ITインフラ、その他固有の詳細の要件に応じて、徐々に、着実に、進化的に取り組んでいくべきものだ。これまでの経験を踏まえて考えると、顧客企業はまずサービス(トレーニングや現場報告)から手を付けて、プロセスを進めながら、適応型セキュリティ全体のパズルの新しいピースを付け足していく、というアプローチを好んでいる。

つづく…

何を隠そう、新世代の適応型ITセキュリティを絶えず開発しているのは、当社だけではない。だが、その先頭に立っていることは喜ばしい限りだ。それが大きな励みになり、モチベーションを高めてくれる。

顧客企業にしてみれば、製品名が何なのか、YouTubeやマーケティング資料でどれだけ見栄えがするか、などはどうでもいいことだ。重要なことはただ1つ。他の条件がすべて同じなら、インシデントとそれに伴う損失を回避できる可能性が最も高い製品を選ぶ。つまり当社は、適応型セキュリティにひたすら取り組み、市場の期待を超える製品を提供するだけだ。

今回はここまで。続きは近日中にお届けする。次回は自然淘汰と生存競争についてさらに詳しく書くつもりだ。そうなると当然、突然変異についても取り上げることになる…

@E_KASPERSKY が適応型セキュリティモデルとITセキュリティの未来について語るTweet