およそ4年前、サイバーセキュリティは地政学的チェスゲームの駒の一つとなった。さまざまな国のさまざまな政治家が、敵対的サイバー諜報活動についてお互いに指を突きつけ合い、非難の応酬をしている。一方で同時に—見たところ皮肉でも何でもなく—自国の攻撃的サイバー兵器ツールを拡大しつつある。地政学的な偽りの激しい砲火を浴びるのは、この非常に危険で愚かなふるまいを明らかにする能力と、そして度胸を持ち合わせる、独立した個々のサイバーセキュリティ企業だ。

しかし、なぜだろうか?単純な話だ。

第1に、「サイバー」という言葉は、世に出たそのときからクール/ロマンティック/SF/ハリウッド/魅力的な言葉であり、今もそれは変わらない。それに、売れる—製品の観点だけでなく報道の意味合いでも。これは人口に(政治家の口も含め)膾炙した言葉だ。そしてその格好良さと人気故に、人の注意をそらす必要がある際に(よくあることだ)、重宝する。

第2に、「サイバー」は実に専門的だ。多くの人は理解していない。その結果、サイバーと何かしら関連するものを扱うとき、より多くのクリックを常に求めるメディアは、真実だとは言えないこと(または完全に誤ったこと)を提示することができるのだが、それに気付く読者はほとんどいない。そうしたわけで、これこれの国のハッカーグループがこれこれの厄介な、または犠牲の大きい、あるいは損害をもたらす、もしくはとんでもないサイバー攻撃に関わっている、と述べ立てるニュースが大量に生み出されている。しかし、これらを信じてよいものだろうか?

我々はあくまで技術的側面に忠実だ。事実、それが我々の義務であり我々の仕事なのだ。

一般的に、何を信じるべきか見分けるのは難しい。だとすると、サイバー攻撃を正確に行為者と関連付けることは実際のところ可能なのだろうか。

この問いへの回答は2つの部分からなる。

技術的な観点から言うと、サイバー攻撃は独自の特徴を多数有するが、公平なシステム解析では「この攻撃はどの程度、この(あの)ハッカーグループの活動のように見えるか」を判断するところまでしか行くことができない。

しかし、そのハッカーグループがMilitary Intelligence Sub-Unit 233に属する可能性があるだとか、またはNational Advanced Defense Research Projects GroupあるいはJoint Strategic Capabilities and Threat Reduction Taskforceに属するものかもしれない(Google検索の手間を省くため追記すると、すべて架空の組織だ)、というのは政治的な問題であって、事実の操作が行われる可能性は100%に近づく。アトリビューション(攻撃を攻撃主体と関連付けること)は、技術的で証拠に基づいた正確なものから…何というか、占いレベルになってしまう。したがって、その部分は報道にお任せする。我々はそこへは踏み込まない。

攻撃者の身元を知れば、対抗しやすくなる。業務へのリスクを最低限に抑えながら全体的なインシデント対応をスムーズに開始できるようになる。

このように、当社は政治的なアトリビューションを避けている。我々はあくまで技術的側面に忠実だ。事実、それが我々の義務であり我々の仕事なのだ。その面にかけては誰にも引けを取らない、と私から申し添えたい。我々は大規模なハッカーグループとその動向を詳しく注視しており(その数は600を超える)、彼らの関係性にはまったく注意を払っていない。泥棒は泥棒であって牢獄へ入るべきだ。そして、私がこのゲームを始めてから30年以上にわたり、デジタルの不正行為に関する多大なるデータを休みなく収拾し続けてきて、ついに今、我々が得てきたものを、良き形で外部へシェアするときがやってきたと感じている。

先日、我々はサイバーセキュリティのエキスパート向けに新たなサービスを提供開始した。その名を「Kaspersky Threat Attribution Engine」と言う。疑わしいファイルを解析し、このサイバー攻撃がどのハッカーグループによるものかを判断するサービスだ。攻撃者の身元を知れば、対抗しやすくなる。確かな情報に基づいた対策が可能となるのだ。判断を下し、アクションプランを描き、優先度を設定し、業務へのリスクを最低限に抑えながら全体的なインシデント対応をスムーズに開始できるようになる。

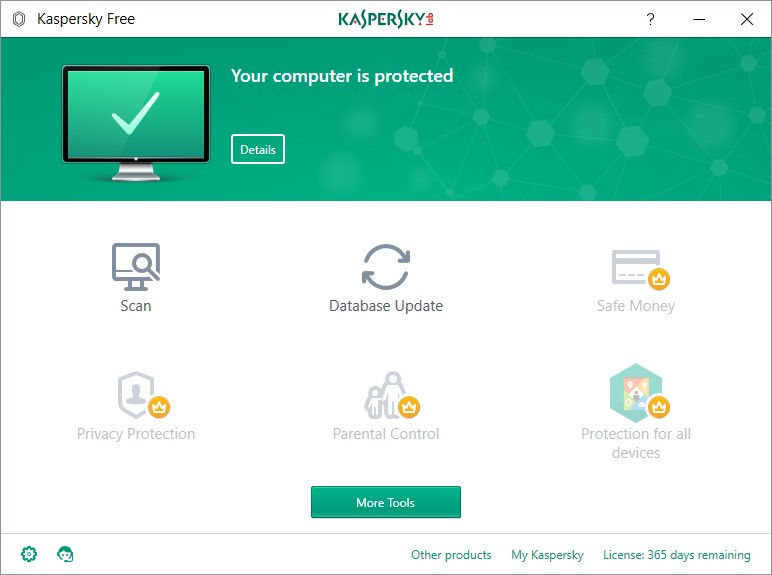

Kaspersky Threat Attribution Engineのインターフェイス

Kaspersky Threat Attribution Engineのインターフェイス

続きを読む:自社ネットワークを攻撃しているのはどのハッカーグループか—推測ではなく、確認を!