2012年10月3日

ホワイトリスト方式?ブラックリスト方式?

十数年前、サイバースペースのアンダーグラウンドはフーリガンのような思春期的お遊び(被害者にしてみれば遊びどころではないが)の世界だったが、今や国際的な組織的犯罪グループが国家の支援を受けて重要なインフラを標的にする、高度な APT (Advanced Persistent Threat)に取って代わった。すさまじい変身ぶりだ。

フーリガン時代を振り返ってみると、サイバースペースの悪党たちはさまざまな理由から、できるだけ多くのコンピューターを感染させる意図を持っていたので、従来のアンチウイルス製品は多数を狙った攻撃からシステムを防御するよう設計されていたし、すぐれた効果をあげてきた。しかし、最近の脅威はまったく逆だ。サイバースペースの悪党たちは、アンチウイルス技術を隅々まで知り尽くした上で、できるだけ目立たないように標的を絞って攻撃するようになった。それは彼らの目的にかなう、とても合理的な方法なのだ。

サイバースペースのアンダーグラウンドが変化したのは間違いないが、対するセキュリティのパラダイムは、残念ながらまったく変わっていない。大多数の企業はこんにちの脅威に対し、すでに時代遅れとなったプロテクション技術をいまだに使い続けている。その結果、マルウェアとの戦いは受け身になり、ほとんど守りの姿勢に徹したまま、攻撃者に後れを取っている。今日、我々はファイルのシグネチャがなかったり、動作が明らかでなかったりする未知の脅威に直面することが増えているため、それらをアンチウイルス製品で検知できないことがしばしばある。さらに、現代のサイバースペースの落伍者たち(サイバースペースの高級将校は言うに及ばないが)は、アンチウイルス製品からどれほど完璧に身を隠せるか周到にチェックしている。これはまずい、分が悪すぎる。

このような混乱した状況にさらに拍車をかけるようだが、セキュリティ製品に組み込まれる、新しくて効果的な防御コンセプトが、実はすでにいくつもあるのだ。未知の新たな脅威に真正面から挑む方法が。

そこで、今日はその方法のひとつをご紹介するとしよう…

情報セキュリティにおいては、デフォルト(既定)として企業が採りうる 2 通りのデフォルトのセキュリティスタンスがある。明示的に禁止しない限り、どんなソフトウェアでもインストールをすべて許可する「ブラックリスト(デフォルト許可)方式」と、明示的に許可しない限りインストールがすべて禁止される「ホワイトリスト(デフォルト拒否)方式」(以前こちらで少し触れた)だ。

おわかりかと思うが、この2 通りのセキュリティスタンスは利便性と安全性という対立する観点を天秤にかけている。ブラックリスト方式では、新しいソフトウェアは、コンピューターとネットワーク上でやりたいことは何でもできる万能のお墨付きを持っているようなものだ。この場合、アンチウイルスは、身を挺してオランダを洪水から救ったという少年の逸話よろしく、堤防から水がもれ出すのを見張って、次々と現れる大小さまざまな穴(真面目な話だ)に必死に手を突っ込んでふさいでいるのだ。

ホワイトリスト方式はまったくその逆だ。企業の信頼リストに登録のあるソフトウェア以外はインストールを阻止される。堤防に穴はあかないが、そもそも溢れるほどの水は流れていないだろう。

未知のマルウェアが出現すること以外にも、企業、特に IT 部門は、ブラックリスト方式に関連してさまざまな問題を抱えている。第 1に、企業のセキュリティポリシーによって数は異なるが、ゲーム、コミュニケーター、P2P クライアントといった業務とは関係のないソフトウェアやサービスのインストールだ。第 2 に、サイバースペースの無法者が企業ネットワークに潜りこむすきを与えるような、電子署名がなかったりぜい弱性を抱えていたりするソフトウェアのインストールだ。第 3 に、ユーザーの許可なしで(ユーザーに気づかれないように)コンピューターにアクセスを許可する遠隔管理用ソフトウェアのインストールだ。

はじめの2 つがやっかいであることは明らかだろう。3 つ目については、ユージン・カスペルスキーのテクニカル講義をご覧いただくとしよう!

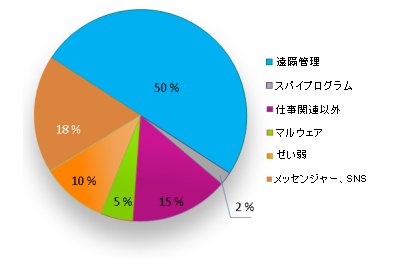

最近、我々は企業を対象に「情報セキュリティの規則に反する、許可されないプログラムのインストールはどのように行われているか?」をたずねるアンケート調査を行った。下の円グラフはその結果だ。グラフから、違反の半数がリモートで行われていることがわかる。社員やシステム管理者は、社内情報にアクセスするためや、コンピューターにアクセスして診断や「修復」をするために、遠隔管理ソフトウェアをインストールしているのだ。

結果は、これが重大な問題であることを示している。興味深いことに、この調査結果からは、いつ、誰が、何のためにリモート管理ソフトウェアをインストールしたのかはわからなかった(「前任者が行った」というのは、よくある社員の回答だ)。

危険なのは、この手のソフトウェアは従来のアンチウイルスでは防御できないことだ。その上、すでに多くのコンピューターに導入済みなので、誰もあまり気にしない。気付いたとしても、IT 部門がインストールしたのだろうと思われてそのままになる。ネットワークの規模にかかわらず、これが典型的なパターンだ。同僚のためにインストールしたが気付かずにそのままになっていたということもあるし、外部のネットワークから社内のコンピューターにアクセスできるようになっている場合もある。さらに危険なのは、このようにほとんど正規につくられた抜け穴を、サイバースペースの無法者や悪意を持つ退職社員も、現役の社員と同じように利用できることだ。

ブラックリスト方式にすると、社内システムは生い茂ったジャングルのようになってしまう。いつ誰が何のためにインストールしたのか誰も知らない、怪しいソフトウェアの寄せ集めだ。こんな事態を回避したかったら、ホワイトリスト方式のポリシーを採ることだ。

ホワイトリスト方式にすることは一見簡単そうだが、それは理論上だけで、実際の作業ははるかに複雑だ。ホワイトリスト方式には、主に3 つの要素が必要だ。(1)膨大な、十分にカテゴリ分けされた確認済みの正規プログラムのデータベースと、(2)データベースへの反映を最大限に自動化する一連のテクノロジーと、(3)ホワイトリストモードを設定した後に使用する、使いやすい管理ツールだ。

ここで、コマーシャル休憩にして、我々の企業向け製品で上の 3 つの要素がどう関わり合って機能しているかを説明しよう。

概要は下図のとおりだ。

最初の段階は、ソフトウェア一覧の自動作成だ。個人のコンピューター端末とネットワークリソースにインストールされたすべてのアプリケーションソフトの情報を収集し、そのすべてをカテゴリ分けするのだ(すべて自動処理)。そして、5億3000万以上の安全が確認されているソフトウェアが96のカテゴリに分類されているクラウドのホワイトリストを参照する。ホワイトリストはIT部門がアプリケーションの安全性を判断するのに役立つだろう。この段階で、ネットワーク上で実際に何が起こっているのかがわかる – 何が悪質であるかも。

次の段階は、格付けだ。各セキュリティポリシーに従って、ソフトウェアを使用する社員や部門の「アクセス権限」を考慮しながら、インストール済みソフトに「信頼する」または「禁止する」という標識をつける。たとえば、「マルチメディア」というカテゴリはマーケティング部門や PR 部門はアクセスできるが、他の部門はできないといった具合だ。また、それぞれのソフトウェアと社員に対して、いつ、誰が、何のアプリケーションを使用できるというスケジュールを設定することも可能だ。

その次に、ホワイトリスト方式を本稼働する前にテストが必要だ。テストすることで、それぞれの規則について、それを適用すると誰が何を許可されなくなるかという具体的な報告書が得られる。たとえば、部長がはまっているシミュレーションゲームのシヴィライゼーションを取り上げるのは賢明ではないかもしれないだろう(笑)。もちろんこのテストも自動処理で行われる。

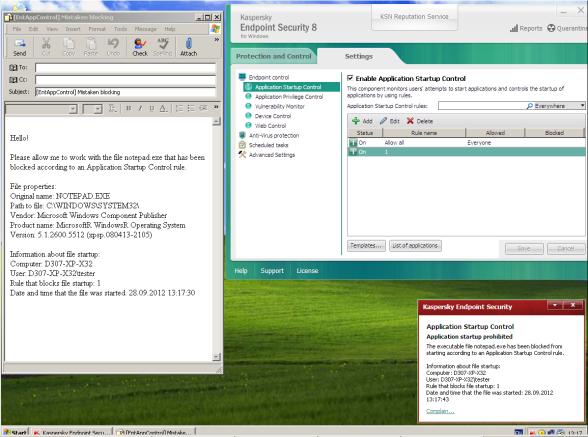

そして最終段階は、ホワイトリスト方式が軌道に乗った後の監視とメンテナンスだ。信頼できるアップデーターを利用すれば、信頼できるアプリケーションソフトについては、更新可能になったらすぐに更新される。また、IT部門はリストで禁止されたソフトをいつ誰がインストールしようとしたかなどの詳細情報を得られる。また、ユーザーは個々のソフトについて、Kaspersky Endpoint Security(KES) クライアントとして直接許可の申請ができる。

ここまで読むと、「これほど厳しいポリシーがあれば、アンチウイルスはなくてもいいのではないか?」という質問が出てくるかもしれない。

これは驚かれるかもしれないが、「アンチウイルス」という概念は、この類のソフトウェアのカテゴリが一般化しているにもかかわらず、技術的な観点ではすでに存在しない!この概念がない理由は、「いちばんシンプルな」個人用の製品(我々のアンチウイルス製品のことだ)でさえ、手の込んだ複雑なツールの集合だからだ。企業向け製品に至っては、セキュリティシステム全体で、いわゆるアンチウイルスの機能が占めるのは、どうだろう、おそらく 10 ~ 15 %しかない。残りを占めるのはネットワーク攻撃防御、ぜい弱性の検索、プロアクティブディフェンス、一元管理機能、Web コントロールへのアクセスおよび外部デバイスコントロールなどだ。そして、忘れてならないのが「ホワイトリスト」モードを快適に運用するためのアプリケーションコントロールなのだ。とはいえ、シグネチャ分析と呼ばれるアンチウイルス機能は存在して、感染ファイルの処理やファイルのリカバリーにすぐれた効果をあげているし、多段化された保護に欠かせない一翼を担っている。

ホワイトリスト方式の話に戻ると、一見これは採用して、利用して、恩恵を預かるのが当然のように思われるが、実際にはそう単純にいかない。いくら営業やクライアントを説得しようと話しても、大方は、この慣れない新しいテクノロジーに対して先入観を捨てきれない。よく聞くのは、「うちの会社は創造性を重視しているので、社員が使うソフトウェアを制限したくありません。自由なカルチャーなので…そうそう、BYOD というのを最近よく聞くでしょう?」ちょっと待った。今、何について話しているのだろうか?!安全のために必要であれば何でも受け入れるべきではないか!追加の新しいアプリケーションソフトをデータベースに登録するためにSecurity Center 管理コンソールで該当箇所にチェックを入れるだけの、ほんの 10 秒かかるだけなのに!それでも大多数の人たちが先入観に基づいて行動するのは仕方がないことだ。ホワイトリスト方式にすれば、その人たちが間違いを起こそうとした時に守られるというのに。

そういうわけで、もうおわかりかと思うが、私はホワイトリスト方式を絶対にお奨めする。ホワイトリスト方式は West Coast Labs のテストで表彰され、Gartner も情報セキュリティにおけるその将来性を繰り返し指摘している。このテクノロジーが今にも世界的に採用されて、サイバー空間の悪意に対抗するだろうと私は確信している。会社組織は新しい脅威が現れるごとにその場で対処するのではなく、戦いのルールを自ら確立して、アンダーグラウンドの組織に先んじることができるのだ。

社員の軽率な行動を管理するにあたって、ほんの少し考えてみればよいだけなのだ。